Menjaga kemanan Router adalah salah satu kewajiban yang harus dilakukan oleh admin jaringan. Router bisa kita ibaratkan seperti sebuah rumah, Router adalah area privasi yang tidak bisa di akses oleh sembarang orang.

Sebelum melakukan konfigurasi Router ke Internet, sebaiknya memberi keamanan terlebih dahulu kepada Router. Kami sudah pernah membahas mengenai langkah pertama untuk menjaga Router, mulai dari mengganti username dan password default dari Router, menutup Service yang tidak terpakai, dan mendisable Neighboor discovery.

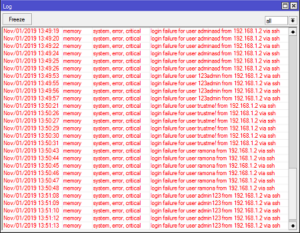

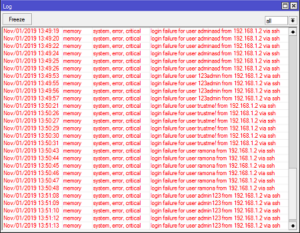

Ketika Router terdapat IP Publik biasanya kita akan mendapati tampilan seperti berikut:

Dari sisi user tentunya log informasi tersebut akan sangat mengganggu karena log akan mencatat semua aktifitas yang terjadi pada router, termasuk client yang mencoba login ke Router. Kemudian dari sisi Router tentunya juga akan membebani resource dari Router ketika terdapat banyak client yang hendak mengakses Router (Bruteforce).

Langkah yang bisa kita lakukan untuk mengamankan Router dari serangan Bruteforce adalah menutup service yang tidak terpakai atau bisa juga menandai alamat IP penyerang kemudian di drop.

Mengamankan FTP Dari Serangan Kejahatan Brute Force :

comment=”Maexproit.com – FTP”

add chain=output action=accept protocol=tcp content=”530 Login incorrect” dst-limit=1/1m,9,dst-address/1m

add chain=output action=add-dst-to-address-list protocol=tcp content=”530 Login incorrect”

address-list=ftp_blacklist address-list-timeout=3h

Mengamankan SSH Dari Serangan Kejahatan Brute Force :

comment=”drop ssh brute forcers” disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new

src-address-list=ssh_stage3 action=add-src-to-address-list address-list=ssh_blacklist

address-list-timeout=10d comment=”” disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new

src-address-list=ssh_stage2 action=add-src-to-address-list address-list=ssh_stage3

address-list-timeout=1m comment=”” disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new src-address-list=ssh_stage1

action=add-src-to-address-list address-list=ssh_stage2 address-list-timeout=1m comment=”” disabled=no

add chain=input protocol=tcp dst-port=22 connection-state=new action=add-src-to-address-list

address-list=ssh_stage1 address-list-timeout=1m comment=”” disabled=no

boleh nih dicoba ��

Gratis deh siap..